La firma rusa de seguridad se ha visto involucrada últimamente en las noticias, no sólo por sus éxitos en seguridad, sino por acusaciones en medios que los acusan de ser traidores y patriotas para varios países, entre ellos Rusia, Estados Unidos y hasta Ucrania

La empresa de seguridad Kaspersky Labs ha tenido unos días de mucha exposición mediática y no precisamente gracias a su gran rendimiento descubriendo botnets y campañas maliciosas. A la empresa, o al menos a algunos de sus empleados, se les acusó de traidora a la patria o de patriota cooperante, según el país de donde se origine la acusación.

Dos oficiales de la FSB (Servicio Federal de Seguridad de Rusia) y el jefe del departamento de investigación de incidentes de Kaspersky Labs, Ruslan Stoyanov, fueron acusadas en febrero de este año de cometer traición a favor de los Estados Unidos y cooperación con sus servicios secretos. Aunque Kaspersky reconoció el arresto, se argumentó que los cargos en su contra se fundamentaron en hechos realizados al menos un año antes de que Stoyanov se uniera a la empresa. Otro de los detenidos se supone era el líder de un grupo de hackers conocidos como Humpty Dumpty, sindicado de apoyar a Ucrania. Algunas versiones no oficiales indican que parte de las acusaciones podrían tener que ver con la presunta intervención de hackers en las elecciones de EUA, modificando escenarios a favor de Donald Trump.

Antes de esto, un ciber investigador aseguró haber logrado quebrar la seguridad de los productos de Kaspersky, hacia finales del año pasado, llamando la atención mediática sobre la prensa.

Y cuando parecía que se calmaba el ruido en los medios, en el día 9 de Mayo se hizo público que en un memorando secreto el Comité de Inteligencia de Senado advertía al Fiscal General de la nación y al Director de Inteligencia Nacional, su preocupación por que Kaspersky Lab pudiera estar en riesgo de ser comprometida y usada contra blancos en los Estados Unidos. Además se señala una investigación del FBI para establecer nexos entre Kaspersky Labs y el gobierno ruso.

Eugene Kaspersky, presidente de la empresa, ha sido considerado como “persona de interés” por el gobierno norteamericano, basado en hechos puntuales, como el haber estudiado en una escuela patrocinada por la KGB. Kaspersky en persona me negó en una oportunidad, hace ya varios años en su oficina en Moscú que ese vínculo existiera, y por mucho tiempo esa idea fue descartada por la prensa, pero ha vuelto a resurgir en los últimos tiempos y se supone que una investigación en el 2012 fue llevada a cabo por el FBI, e incluso habría recibido ofertas para trabajar como cooperante con ellos, las cuales habría rechazado. Además es común que los investigadores de la empresa sufran retardos al entrar en los EUA, ya que el hecho de ser rusos y expertos en virus y seguridad digital, hace que las autoridades les presten atención extra.

El verdadero lado oscuro de la situación: menos colaboración

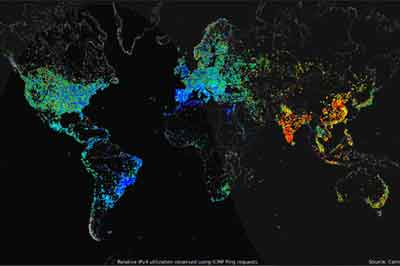

Más allá de que en realidad no se ha podido demostrar mala intención de Kaspersky Labs, las acusaciones de EUA y Rusia contra la empresa, no pueden sino afectar negativamente las relaciones de cooperación entre las empresas de seguridad que hacen vida en países con cierto grado de antagonismo. Si bien aquí se habla de Rusia y Estados Unidos, es fácil agregar a esta ecuación al Reino Unido, Francia y China, por citar ejemplos importantes y predecir que los atacantes contarán con una mayor ventaja al limitarse la cooperación entre empresas de seguridad de cada uno de estos países.

La consecuencia directa de las acusaciones será menos colaboración entre empresas y gobiernos, o en todo caso colaboraciones mucho más restringidas, incluso censuradas, lo que en muchos casos dará ventajas a los cibercriminales, algo que no beneficia al público en general.

Así que estén pendientes de estas acusaciones y de sus consecuencias, que de seguro me tendrán hablandodeti, Kaspersky y de las consecuencias de estas acusaciones, por mucho más tiempo.