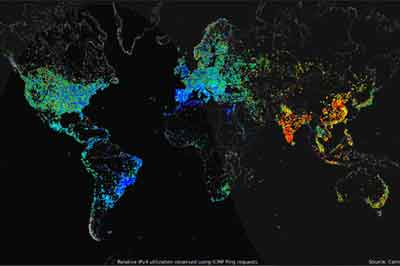

(haga click en la imagen del mapa para ver el mapa dinámico, alojado en el servidor de FastCompany)

Un tweet de Eugene Kaspersky –presidente de la compañía de seguridad homónima— llamó mi atención sobre un artículo de FastCompany: “Infografía: un hacker crea un retrato ilegal de la Internet”

La historia detrás de este gráfico sobre el uso de la Internet es interesante. Un aficionado a la programación se dió cuenta de que muchas personas no cambian las contraseñas del usuario “root” de su dispositivo, y decidió comprobar si con esto podía hacer algo a la “escala de la Internet”. El hacker en cuestión logro acceso a poco más de 500.000 dispositivos en todo el mundo, y decidió medir el tráfico, los puertos abiertos y algunos otros parámetros en todos esos dispositivos, varias veces al día y generar un gráfico con esos datos.

El resultado es ese gráfico animado que podemos ver en este post y que nos permite asociar la actividad de la Internet con la geografía mundial, en un ciclo diario.

Vemos en el como en la región latinoamericana, la mayor actividad de Internet (en rojo) ocurre después del mediodía, y se prolonga poco después de la puesta del sol. En el mundo, India, Europa y la costa este de Estados Unidos parecen tener la mayor actividad de Internet, también en horas de la tarde y principios de la noche. En todo el mundo la actividad desciende en la noche, pero Europa y Estados Unidos mantienen un nivel de tráfico más importante, lo que indica que muchas conexiones continúan funcionando aún a esas horas. Japón y Corea destacan también, pero su reducida geografía no les da un protagonismo tan importante.

Detrás del estudio, que luce grandioso, los expertos en seguridad tiemblan. Si un hacker –bueno o malo—puede lograr control de 500.000 dispositivos o más de manera tan sencilla, el peligro es obvio. Un error, o un comando dado a propósito para atacar a alguien, puede tener un impacto muy grande en la Internet.

Asi que querido lector te sugiero que si tu router, módem o PC no tiene password, o aún conserva el que traía desde la fabrica, te apresures a cambiarlo, no vaya a ser que la próxima vez que hable de un ataque masivo realizados por un hacker que tomó control de miles de dispositivos, esté realmente hablandodeti, y tu sin saberlo.

He de confesar que esperaba que los expertos de seguridad de Kaspersky me ofrecieran un panorama menos aterrador que el que yo mismo me imaginaba, pero sin embargo ha sido aún peor. El cibercrimen está tan bien organizado que cada día dificulta más las cosas a las compañías de seguridad. Y es que los cibercriminales han dejado de actuar convencionalmente y han establecido una economía completa, donde las normas de la oferta y la demanda regulan los precios y donde cada uno de ellos ofrecen servicios, que un comprador –no necesariamente diestro en tecnología—puede contratar para dirigir un ataque y además muy pocos de los involucrados sarán realmente cuál es el crimen cometido. Peor aún, en muchos países estarán incluso exentos de responsabilidades legales. Aunque parezca loco, es así.

He de confesar que esperaba que los expertos de seguridad de Kaspersky me ofrecieran un panorama menos aterrador que el que yo mismo me imaginaba, pero sin embargo ha sido aún peor. El cibercrimen está tan bien organizado que cada día dificulta más las cosas a las compañías de seguridad. Y es que los cibercriminales han dejado de actuar convencionalmente y han establecido una economía completa, donde las normas de la oferta y la demanda regulan los precios y donde cada uno de ellos ofrecen servicios, que un comprador –no necesariamente diestro en tecnología—puede contratar para dirigir un ataque y además muy pocos de los involucrados sarán realmente cuál es el crimen cometido. Peor aún, en muchos países estarán incluso exentos de responsabilidades legales. Aunque parezca loco, es así.

Todos hablan de la ingeniería social y en estos días alguien me preguntaba acerca del significado del término. Cuando empecé a contestarle me di cuenta de que es muy común pero no tiene un concepto claro para la mayoría.

Todos hablan de la ingeniería social y en estos días alguien me preguntaba acerca del significado del término. Cuando empecé a contestarle me di cuenta de que es muy común pero no tiene un concepto claro para la mayoría.