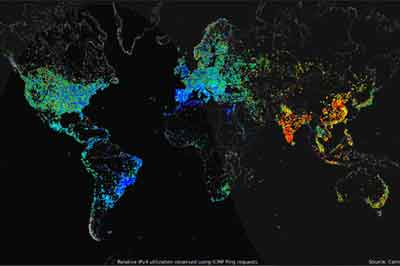

Muchos ven los recientes vetos del gobierno de EEUU a las empresas de tecnología chinas y rusas como medidas justificadas por asuntos de seguridad interna. Sin embargo, más allá de esta consideración, el riesgo que empieza a enfrentar Los EEUU es quedarse rezagada tecnológicamente, pese a las grandes marcas tecnológicas que hacen vida en el país

Bloquear completamente la tecnología china es un despropósito que quizás ningún país en el mundo se pueda arriesgar a intentar. La mayoría de las fábricas más importantes se encuentran en China, aprovechando los bajos costos de producción. Pero además de eso, de un tiempo para acá China produce cada vez más propiedad intelectual y pronto los países que opten por ignorar la tecnología que de allí provenga podrán encontrarse rezagados con respecto a los demás.

El Veto tecnológico reciente a la empresa rusa de seguridad Kaspersky, a las empresas chinas de telecomunicaciones Huawei y ZTE, así como a la empresa china Hubei Xinyan a quien recientemente se le negó la oportunidad de comprar a un fabricante de semiconductores basado en los EEUU, podrían traer más inconvenientes a los norteamericanos que ventajas.

Si bien la seguridad nacional es un intangible, por lo que no podemos valorar exactamente lo que representa, hay efectos significativos de estas prohibiciones. La paranoia al respecto en el Congreso de los EEUU los está llevando a considerar construir su red de telecomunicaciones 5G con tecnología propia, fabricada en los EEUU, lo que probablemente signifique al usuario norteamericano unos servicios con costos muy elevados, que los mantengan rezagados comparados a sus contrapartes de Europa. Los precios de los terminales también aumentarán al sacar de la competencia las marcas chinas y las marcas restantes se vean obligadas a producir localmente o explorar nuevas opciones como la India o incluso en México, pese a ser tan vilipendiado bajo la administración Trump.

Dejar fuera del mercado de seguridad a una empresa tan relevante como Kaspersky, puede ser sólo el principio de una serie de vetos a empresas desarrolladas más allá de los límites de la extinta cortina de hierro y donde para muchos se encuentran las mejores empresas de seguridad del mundo, aunque también algunos de los criminales más peligrosos.

Los EEUU con su valle del Silicio, en California, el triangulo de la investigación en Carolina del Norte y el área de Seattle, entre otras, cuenta con grandes empresas de desarrollo tecnológico, que unidas a las empresas provenientes de algunos de sus grandes aliados como Israel, Alemania o el Reino Unido, pueden satisfacer la mayoría de las necesidades de su mercado. Pero algunos factores clave, como los precios por volumen o algunas tecnologías propias desarrollados en países “sospechosos” tendrán un efecto determinante sobre la tecnología de los EEUU volviéndola costosa y en algunos casos incluso obsoleta o incompatible. De alguna forma se puede comparar a la polémica decisión de Franco, el dictador de España desde antes de la Segunda Guerra mundial, al desarrollar trenes incompatibles con las vías férreas del resto de Europa, decisión que según algunos mantuvo alejada una posible invasión por parte de Hitler, pero que por muchos años mantuvo a España aislada del resto del continente.

Estoy seguro que si me toca seguir hablandodeti, Trump, y de tu política de veto tecnológico de los EEUU al resto del mundo, cada vez serán peores los resultados que me toque comentar, por lo que no estaría mal que todos en el gobierno y el congreso de los EEUU, exigieran más y mejores controles, pero no cierren por completo el acceso de tecnología de ningún país. Al fin y al cabo, si le niegan la entrada a los científicos y dejan de importar tecnología, el riesgo de aislamiento tecnológico será cada vez mayor y contribuirá a hacer grandes los precios y retrasos y no a la “América” de Trump.