El ataque sufrido por DynDNS, un proveedor de servicios muy importante, involucró una gran cantidad de dispositivos de la llamada Internet de las Cosas, en lo que puede ser un pequeño adelanto de lo que puede venir en un futuro, cuando muchos dispositivos –incluyendo automóviles, camiones y autobuses—puedan ser manipulados por cibercriminales inescrupulosos

Twitter, Netflix, Spotify y otros grandes servicios de la Internet quedaron fuera de línea la pasada semana gracias a un intenso ataque de denegación de servicio —DDoS—sufrido por el proveedor de servicios DynDNS. Desde primeras horas del viernes 21 el ataque estuvo creando problemas para los lectores de medios on line como New York Times y Financial Times, problemas a los jugadores d ela red PlayStation Network, o imposibilitando a muchos el acceso a su cuenta de Twitter.

El ataque funciono atiborrando de trabajo a los servidores de nombres o DNS –esos que traducen las direcciones web que conocemos en números para las máquinas—los cuales no fueron atacados en su seguridad, sino más bien abrumados por la gran cantidad de consultas que empezaron a surgir.

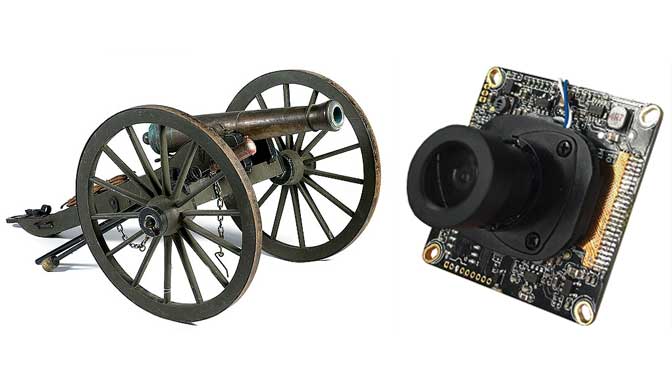

Del lado de los malhechores destacó el uso, por primera vez en gran escala, de dispositivos de la llamada Internet de las Cosas, IoT, en este caso principalmente cámaras de vigilancia de un fabricante chino. Los delincuentes aprovecharon una política de seguridad muy débil, con contraseñas sencillas y repetidas, para tomar control e infectar a estas cámaras que fueron usadas como una arte importante del ataque.

Este uso masivo de dispositivos de la IoT levantó la precupación de muchos expertos acerca de la seguridad de estos nuevos dispositivos, algo de lo que algunos hemos estado hablando desde hace mucho.

La IoT preocupa a los que saben de seguridad

En el año 2010 conversé con Pavel Mrnustik, en aquel entonces CEO de TrustPort –una empresa de seguridad basada en la ciudad de Brno en la República Checa—y tocamos el tema de la Internet de las cosas y de las posibles consecuencias de un ataque a los dispositivos. En aquel entonces la Internet de las cosas sonaba muy lejana –recién vi la primera aplicación práctica en un laboratorio en Colonia donde DHL e IBM trabajaban en sus aplicaciones sobre el mundo de la logística—pero aún asi Pavel mostraba preocupación al respecto. “Imagina si en medio del invierno los atacantes se conectan y apagan y deshabilitan los dispositivos de calefacción de una ciudad o si les da por poner en verde a todos los semáforos de la misma” comentaba el ejecutivo.

En varias ocasiones toqué el mismo tema con Eugene Kaspersky, de Kaspersky Labs, y el siempre se mostró reacio a profundizar el tema, dando a entender que las consecuencias podían ser muy graves y era mejor no conversar de eso, dando ideas a los malhechores.

Varios años más tarde, en el 2013, conversaba del mismo tema con Art Coviello, entonces CEO de RSA, y el usaba una figura para que entendiera el problema. “Actualmente la frontera [digital] que tenemos que defender es como del tamaño de este estado [California]. Pero con la Internet de las cosas la frontera será más grande que todo el territorio entre California y Alaska y no se podrá proteger de manera tradicional. Deberemos incorporar analítica y Big Data para poder vigilarla” aseguró.

La preocupación por la seguridad de la IoT ha sido tratada muy a la ligera, pero debe estar incluida desde el diseño de los dispositivos. En el ataque de la semana pasada la debil política de seguridad del fabricante chino Hangzhou Xiongmai Technology, dejo paso libre a la instalación del malware conocido como Mirai. Para formar una botnet de gran tamaño que puso a la Internet de rodillas. Debe existir algún tipo d econtrol –que en la actualidad no existe—más allá de la regulación normal del mercado, para limitar la conexión de estos dispositivos, y muchos investigadores y expertos en seguridad están especulando como hacer para implementarlo.

Para colmo de males, el creador del malware Mirai hizo publico a principios de este mes el código de su malware y ya ha sido utilizado en algunos ataques de DDoS, incluyendo uno contra un investigador de ciberseguridad, Brian Krebs, cuyo blog fue tumbado ¡con la impresionante cantidad de tráfico de 655Gbps!

Es así como pronto estaré hablandodeti, Internet de las cosas, y de tus fallas de seguridad, ya que es bastante seguro que veremos más ataques de este tipo en los meses por venir.